Denial of Service (DoS; englisch für „Verweigerung des Dienstes“) bezeichnet in der Informationstechnik die Nichtverfügbarkeit eines Internetdienstes, der eigentlich verfügbar sein sollte. [..] Das kann unbeabsichtigt verursacht werden oder durch einen konzertierten Angriff auf die Server oder sonstige Komponenten des Datennetzes erfolgen.

https://wikipedia.org/wiki/Denial_of_Service

DDoS – eigentlich kein Problem

Die Bereitstellung eines professionellen Schutzes vor DDoS-Attacken ist ein wesentlicher Bestandteil unseres Produktportfolios. Das ist kein Zufall: Wie sicher einige wissen, entstand aus dem Umstand, mit unserem damaligen Freehosting-Projekt selbst massiv von DDoS betroffen gewesen zu sein, irgendwann der Wunsch, einen bezahlbaren DDoS-Schutz für praktisch jeden Endkunden anbieten können. So boten wir ab 2015, als DDoS-Protection in aller Regel noch als unbezahlbar galt, die ersten Produkte mit inkludiertem DDoS-Schutz an. Über die Folgejahre arbeiteten wir uns weiter in das Thema rein und seit einigen Jahren arbeiten wir weitestgehend autark, das heißt mit Lösungen, die wir im Wesentlichen selbst administrieren, sodass wir notwendige Anpassungen für unsere Kunden jederzeit ohne Dritte vornehmen können.

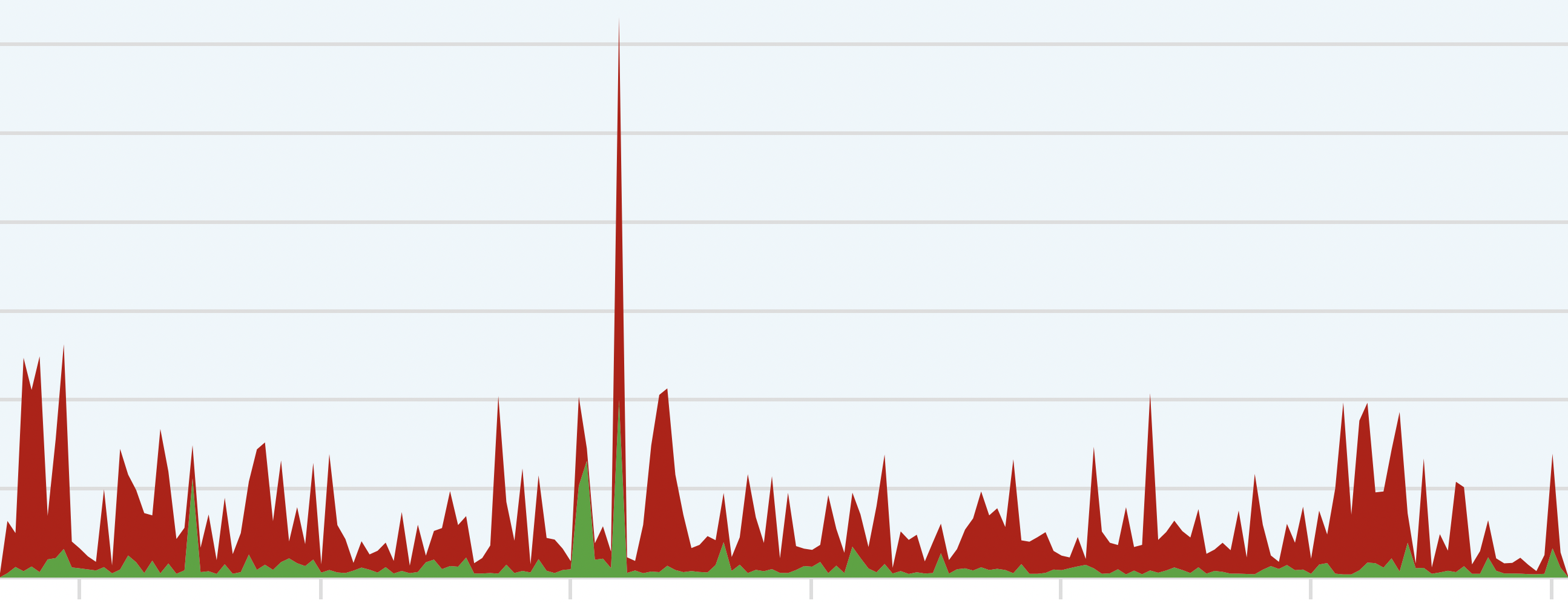

Nun ist es nicht ungewöhnlich, als DDoS-Protection-Anbieter selbst regelmäßig zur Zielscheibe zu werden, wenn ein Angreifer sein Ziel nicht offline bekommt. Jede Woche sind beispielsweise unsere eigenen Webseiten Ziel solcher Attacken; in aller Regel ohne Erfolg. Auch sogenannte Carpet-Bombing-Attacken sind leider vollkommen normal. Hierbei wird anstelle eines einzelnen Servers ein ganzer Netzbereich (typischerweise 256 IPs) mit einer immensen Bandbreite gleichzeitig angegriffen, um eine Erkennung und Filterung, die normalerweise pro IP-Adresse greift, zu erschweren, da die Angriffsbandbreite, die auf eine einzelne IP-Adresse entfällt, nicht signifikant ist. Aber auch derartige Attacken mitigieren wir binnen Minuten und das in der Regel sogar vollautomatisch. So war es auch am vergangenen Sonntag (26.03.2023), als plötzlich Hunderte DDoS-Alerts binnen weniger Minuten eintrudelten und sich auf genau eines unserer IP-Netze bezog. Die Attacke wurde ohne signifikante Einschränkungen innerhalb einiger Minuten mitigiert und die Kunden blieben erreichbar.

Aber..?

Seit den späten Abendstunden des gestrigen Montags (27.03.2023) erreicht uns jedoch eine Welle von DDoS-Angriffen einer anderen Qualität. Es wird eine Vielzahl verschiedener Netzbereiche gleichzeitig angegriffen. Die Angriffe haben aufgrund mehr als ausreichender Anbindung unserer Carrier zu keinem Zeitpunkt einen vollständigen Ausfall verursacht, jedoch durchaus für Paketverluste – vorwiegend in den direkt betroffenen (angegriffenen) Netzen – gesorgt. Aufgrund der Struktur der Attacken ist es diesmal schwieriger, auf diese zu reagieren.

Wer war (oder ist) betroffen?

Wir sind bekanntlich ein Freund von transparenter Kommunikation, müssen hier jedoch zwischen nachvollziehbarem Interesse auf Kundenseite und dem Schutz unseres Netzwerks (und damit aller Kunden) abwägen. Daher haben wir uns dazu entschieden, nicht zu viele Details zu kommunizieren, die den Angreifern in die Karten spielen könnten. Wir können jedoch zum jetzigen Zeitpunkt sagen, dass rund 20% unserer IP-Netze deutlich regelmäßiger als andere angegriffen werden und unser Label Avoro gegenüber unserem Label PHP-Friends wesentlich stärker betroffen ist, da dort mehr Gaming-Dienste betrieben werden, die leider naturgemäß einfach häufiger das Ziel von DDoS-Angriffen sind. Weil manche Netzbereiche jedoch auch für beide Labels eingesetzt werden, lässt sich eine pauschale Aussage nicht treffen. Da die Angriffe primär per UDP ausgeführt werden, beziehen sich unsere derzeitigen (zusätzlichen) Filtermaßnahmen auch vordergründig auf UDP, sodass TCP-Anwendungen bisher nicht beeinträchtigt wurden. Ebenso ist IPv6-Traffic von den Attacken gänzlich unbetroffen.

Wichtig zu verstehen ist aus unserer Sicht vor allem, dass zum einen nur ein kleiner Teil aller Kunden betroffen ist und zum anderen keine vollständigen Netzwerkausfälle zu verzeichnen sind. Wer selbst betroffen ist, wird dies vermutlich auch bemerken, und wer nichts bemerkt, ist vermutlich nicht betroffen.

Weiteres Vorgehen und Zeitplan

Mit Beginn der gestrigen Carpet-Bombing-Attacken haben wir sofort unsere Filtermaßnahmen den jeweiligen Angriffsmustern angepasst und tun dies auch weiterhin, rund um die Uhr, wann immer es notwendig ist – insbesondere mithilfe unseres Hauptcarriers. So konnten wir den Schaden durch die Bank gering halten und vor allem selbst bei den betroffenen Kunden auf meist einige Sekunden begrenzen.

Um eine optimalere (granularere) Filterung der Angriffe durchführen zu können, haben wir noch in der vergangenen Nacht zusätzliches Netzwerkequipment per Express bestellt, welches am morgigen Mittwoch (29.03.2023) unser Rechenzentrum erreichen und sodann eingebaut sowie eingerichtet wird. Wir rechnen mit einer Inbetriebnahme und damit voraussichtlichen Lösung der Situation frühestens am Donnerstag, den 30.03.2023.

Bis dahin bleibt der Status quo, mit dem vorhandenen Equipment alle technisch machbaren Anpassungen vorzunehmen. Wir haben unsere über Nacht konfigurierten Filter tagsüber so weit verfeinert, dass der Kollateralschaden bei weiteren Angriffen noch geringer ausfällt, also viel weniger Kunden betrifft und für diese meist im Sekundenbereich liegt. Wir verstehen, dass entstehende Paketverluste trotzdem sehr ärgerlich für die betroffenen Kunden sind.

Es liegt in der Natur der Sache, dass wir nicht wissen, ob heute sowie in den kommenden Tagen weitere Angriffe gefahren werden, aber wir sind (und bleiben) gut auf die Situation vorbereitet.

Danke

Wir möchten uns bei allen betroffenen Kunden für das in großen Teilen aufgebrachte Verständnis bedanken und versichern euch, weiterhin mit Hochdruck rund um die Uhr an einem stabilen Netzwerk zu arbeiten. Wir werden den Blogpost so bald wie möglich mit neuen Informationen aktualisieren und stehen für eure Fragen gerne auf allen Kanälen – Ticket, Mail, Social Media – jederzeit zur Verfügung.

Update 29.03.2023

Die eigentlich für heute erwartete Lieferung mit Netzwerkequipment aus den Niederlanden „hängt“ aktuell beim Zoll und wird daher erst morgen eintreffen. Allerdings konnten wir heute trotzdem signifikante Verbesserungen unserer Filtermaßnahmen erreichen, sodass der Impact, den die nach wie vor laufenden Angriffe haben, schon zu Beginn des Tages gering war, über die letzten Stunden immer geringer wurde und aktuell nach bestem Wissen und Gewissen bei null liegt. Wir haben seit der ersten Attacke – wie auch schon gestern – jeweils live Gegenmaßnahmen eingeleitet und auf jede Anpassung der Angriffsmuster binnen weniger Minuten reagiert. Wir geben daher an dieser Stelle vorsichtig Entwarnung – die Angriffe sollten keine Auswirkungen mehr auf unsere Kunden haben.